管理者ユーザ情報が丸見え。

✔ 管理者ユーザ情報が丸見え状態です。

Thank you for reading this post, don't forget to subscribe!✔ 管理画面が無防備に解放されています。(これとは別に)

対処が必要です。

このままでは、改ざん・情報漏洩・ランサムウェア被害などの対象となってしまいます。

SSL化はしていても、これでは何の意味もありません。

ブルートフォースアタックを受けたらひとたまりもありません。

パスワードが分かってしまえば、攻撃者の、思うがままです。

今すぐ、あなたのホームページのセキュリティ対策が必用です。

- 先ずは、管理者ユーザ情報を隠すことが先決です。

- 次に必要なことは、管理画面の名称を変更し、管理者以外秘密にすることです。

今回は、管理者ユーザ情報を隠す手段をお伝えします。

あなたのホームページは、2019/11/25にリニューアルした様です。

にもかかわらず、

肝腎のセキュリティ対策の多くが未適用です。

あなたのWordPressバージョンは5.3.2で最新バージョンですが、バージョンアップだけでは不十分です。

バージョン4.7から対策を怠るとREST API機能により、簡単にユーザ情報を第三者が簡単に抜き出せるようになりました。

あなたのホームページ制作会社はこの事実を知らない。

あなたのホームページを制作・保守しているホームページ制作会社はこの事実を知らない

バージョン4.7(2016/12/07リリース)のREST APIの(3年も前の)機能を知らないから

- REST APIに対する対策を怠っているからセキュリティ意識もなく技術的にも未熟です。

事実が物語っています。

バージョン4.7と4.7.1では、このREST APIの脆弱性を突かれ全世界で155万以上サイトが改ざんされるというセキュリティ事故が起こりました。

バージョン4.7.2でREST APIの脆弱性については、一旦対応されましたが、REST API自体に対する対応を誤ると、重大な事故(インシデント)に見舞われると言う状況はかわりません。

事実それ以降も様々な脆弱性が発見され、その対応の為だけでも、WordPressはバージョンアップを繰り返してきています。

そして、ここで注意しなければいけないことは、WordPress本体だけのバージョンアップだけでは、不十分なことです。

先のREST APIの脆弱性に端を発した改ざんでもわかる様に、

あなたのホームページが使用している。

API(Application Programming Interface)、テーマ(theme:)、プラグイン(plugin:)も常に最新版にバージョンアップする必要があるのです。

なぜなら、WordPress本体はWordPress.orgより長年、無償で提供され続けています。

しかし、

- API(アプリの機能や管理するデータなどを、外部の他のプログラムから呼び出して利用するための手順やデータ形式などを定めた規約を利用したもの)

- plugin(ごく簡単に言うと、WoirdPressの機能を補完するアプリ)

- thema(多くは、wordPressホームページの外観を装飾するもの。例えば業種・業態ごとのテーマ)

などは、有償・無償を含め、多くのサードパーティ(WordPress.org以外)が開発・提供してきているものが多く、

既に開発チームが解散して脆弱性対応ができなくなったものも少なくありません。

また脆弱性が見つかった場合でも、WirdPress.orgほどスピーディな対応は望めません。

ですから、これらの機能・制約を熟知したホームページ制作会社でなければ、対応できないのです。

WordPress自体は簡単な知識さえ身につければ、だれでも簡単にホームページを作ることができます。

WordPress自体は無償で提供されていますし、無償のAPI、plugin、themeも数多く存在しますから、知識さえあれば格安でホームページを作って売り出す(格安ホームページ制作が乱立しているのもこれらの背景があるからです)

でも、結果として安かろう悪かろうのホームページが多くなっているのです。

中途半端な知識で開発できることの弊害だと筆者は思っています。

実運用にそこそこ耐えられるかも知れませんが、

セキュリティ対策など、一切考えていないホームページが多くなっています。

ですがら、激安や安いと思われるホームページ制作には注意が必要なのです。

あなたのホームページも (制作費は安くなかったかも知れませんが結果は最低です。もう一度言います・言い方は良くないですが「最低です」)

セキュリティに対して何も対策をしていない。

あなたのホームページが正にこの状態です。REST APIに対して何の対策をしていません(ホームページ制作会社の無知)

REST API 機能による管理者ユーザ情報の表示ができてしまう。

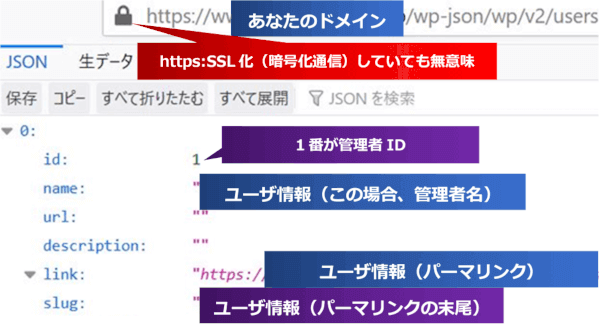

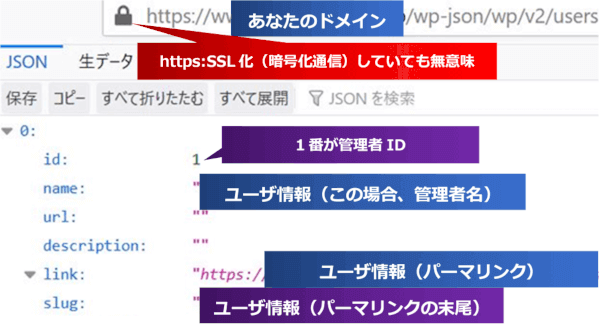

以下の図があなたのホームページの管理者ユーザ情報です。

ご覧いただいている様に管理者情報(IDの1番)が丸見えです。

ここではセキュリティ上マスキングしていますが、大切で秘密にしなければならない情報が全部見えています。

あなたも、実際にブラウザ(Firefox)のURL窓に、以下の入力をすると、ご覧いただけます(REST APIに対して何の対策をしていないと)

‘https://あなたのドメイン/wp-json/wp/v2/users

‘https://あなたのドメイン/?rest_route=/wp/v2/users

‘https://あなたのドメイン/?author=1

いづれかで、REST APIでこのサイトの鍵の1つユーザ情報はスグに分かります(何も対策がされていないから)

あなたのサイトの場合どれでもヒットします。

✔ SSL(暗号化通信)化されてはいますが、これでは何の意味もありません。

つぎはブルートフォースアタック(総当たり攻撃)でパスワードを解析されたら、次の攻撃の格好のターゲットになりかねないのです。

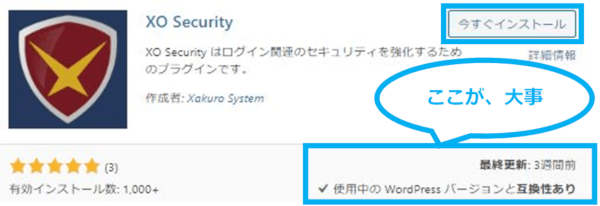

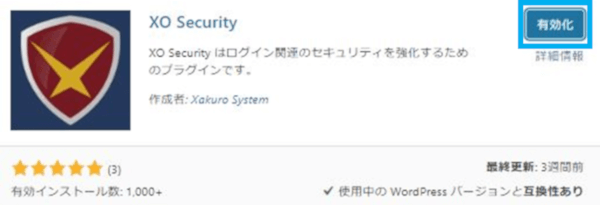

これを対策する無料のプラグイン(XO Security)

XO Security簡単インストール & セットアップ

導入する場合pluginは、ここが、大事

最終更新:更新が止まっていないこと(現役であること)

使用中のWordPressと互換性があること(使えること)

有効化

「有効化」ボタンで有効化します

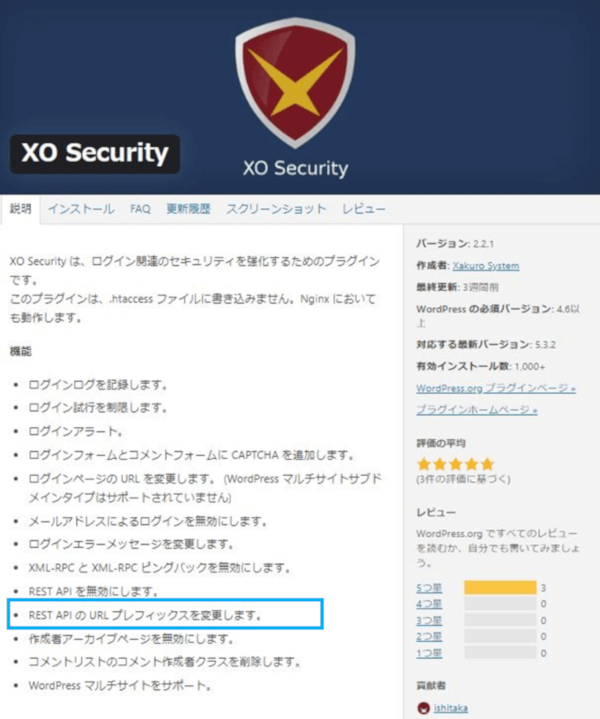

XO Securityには色々な機能があります

XO Securityには色々な機能がありますが、

今回適用するのは、

「WordPressのREST APIでユーザ情報を取得できないようにしておく」です。

他の機能は、

より分かりやすい日本製プラグイン(Site Guard WP Plugin)で実現しています。

このお話は、また別の機会に(Site Guard WP Pluginついてはここから) )

)

REST API のURLプレフィックスを変更して

wp-jsonのアクセスを無効にします。

目的は、wp-json等のセキュリティ対策です。

- REST API の URL プレフィックスを変更

- wp-jsonのプレフィックスを変更で

- /wp-json/対応

- /wp-json/wp/v2/users対応

- /hoge/wp-json/ 対応

- /?author=n 対応

デフォルト設定(有効化した段階)

「ログインログ記録」がデフォルトで✅されていますが、他は全てチェックなしです。

「REST API」のタブをクリックして、設定します。

REST API URL変更 ✅ オン にして

プレフィックス欄に、管理するプレフィックスを入力(ここではマスクしています)

「変更を保存」で更新を有効にします。

REST API URL変更後の有効性確認

- wp-jsonのプレフィックス変更の有効性を確認

- /wp-json/ 確認

- /wp-json/wp/v2/users 確認

- /hoge/wp-json/ 確認

/?author=1 はリダイレクトされて、イイネ.biz/404 になりました。

データベースにXO Security専用テーブルが追加されました。

まとめ

PREST API に何も対策しないと、WordPress4.7から

投稿情報、固定ページ情報、ユーザ情報などもURLを指定するだけで簡単に見ることができます。

見るだけではなく、追加・更新・削除などもいとも簡単にあなたの知らないところから出来てしまうのです。

これらは、パスワード取得が前提ですが、パスワード取得も困難なことではないのです。

PRESTAPI自体を無効にすることもできますが、

他のプラグインなどもPRESTAPIを利用し始めているため、すべてをOFFにすると使えなくなってしまうプラグインなども出てきてしまう。

その為、今回は「ユーザ情報にはアクセスできないようにする」方法を取りました。

コメント